Maailmanpoliittinen tilanne on kasvattanut kriittisen infran toimijoihin kohdistuvaa kyberuhkaa, mikä on saanut monet varuilleen. Helsingin Sanomat uutisoi artikkelissaan 10.5.2022 että ”Suomen kriittisen infran yhtiöt ovat Nato-superviikolla varpaillaan, varautuvat kyberiskuihin ja jopa tuhotöihin”. Tivi uutisoi 18.5. Fingridin kertoneen sähköjärjestelmään kohdistuneista hyökkäyksistä. Kriittisen infran hyökkäyspinta on myös kasvanut teollisen internetin (IIoT, Industrial Internet of Things) ratkaisujen hyödyntämisen myötä.

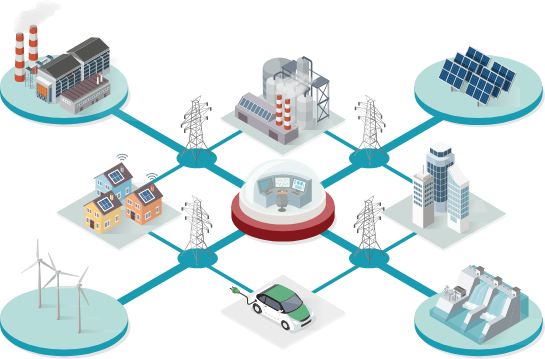

Perinteisesti täysin suljetuista operatiivisista verkoista on luotu erilaisia etäkäyttö- ja valvontayhteyksiä jopa useiden toimijoiden verkkoihin internetin yli. Myös niin sanottu IT ja OT -konvergenssi, eli yritysten IT-ympäristön ja OT-ympäristön yhdistyminen luovat hyökkääjille mahdollisuuksia päästä kriittisten tuotantojärjestelmien sisään IT järjestelmien kautta.

Vaikka kyberhyökkääjät saattavat olla askeleen puolustautujia edellä, voidaan perusasioista huolehtimalla tietomurron todennäköisyyttä ja mahdollisten seurausten vakavuutta pienentää merkittävästi. Organisaatioissa suurimmat tietoturvariskit liittyvät ihmisten toimintaan ja esimerkiksi puutteelliseen koulutukseen tai huonosti toimiviin prosesseihin. Tästä on kuitenkin jo kirjoitettu hyvin paljon, joten keskitymme tässä blogissa kriittisen infran tietoturvaan teknisestä näkökulmasta.

Kriittisen infran OT-verkoissa kyberiskulle löytyy muutamia tyypillisimpiä kohteita, joita käymme alla läpi:

1. Suojaamattomien, kuluttajakäyttöön tarkoitettujen liittymien-, -yhteyksien ja laitteiden käyttö antaa ’vapaan pelikentän’ hyökkääjille.

- Varmista, että käyttämäsi liittymät ja niihin mahdollisesti liittyvät päätelaitteet, kuten reitittimet, ovat yrityskäyttöön tarkoitettuja ja asianmukaisesti suojattuja.

- Varmista myös, että päätelaitteiden konfiguraatio ja ohjelmistoylläpito on kunnossa.

2. Monissa tapauksissa välttämättömien ’Cross-Company’ yhteyksien avaaminen ja niiden puutteellinen hallinnointi voi johtaa tietoturva-aukkojen syntymiseen. Julkisesti internetiin näkyvät IP-osoitteet antavat mahdollisuuden helposti toteutettaviin palvelunestohyökkäyksiin. IP-osoitteita voi jäädä julkiseksi vahingossa esimerkiksi erilaisten etäyhteyksien avaamisen yhteydessä ja IP-osoitteista voi unohtua myös helposti arvattavia portteja auki. Näissä tapauksissa on hyvä tarkistaa ainakin seuraavat:

- Palomuurisäännöt – Vain tarvittava liikenne sallittu

- Suljetaan tarpeettomaksi jääneet yhteydet

- Käytetään suositusten mukaisia salausalgoritmeja ja -avaimia

3. Verkkoon liitettyjen laitteiden heikkoudet tai niiden hallinnointiin liittyvät puutteet, kuten ohjelmistopäivitykset ja fyysisten tilojen pääsynhallinta luovat yhden mahdollisen reitin kyberhyökkääjille.

- Tietoturvavaatimusten huomioiminen jo verkon ja siihen liitettävien laitteiden hankintavaiheessa sekä niiden käyttöönoton yhteydessä on helpoin tapa saada laitteiden tietoturva hyvälle perustasolle.

- Hanki laitteita, joiden laitehallinta mahdollistaa keskitetyn ohjelmistopäivitysten tekemisen sekä konfiguraatioiden hallinnan.

- Varmista hyvät käytännöt laitteiden salasanojen hallinnointiin.

- Varmista myös, että fyysinen pääsy laitteisiin on estetty asianmukaisesti.

4. Käyttäjien pääsynhallinnan puutteelliset käytännöt, esimerkiksi tarpeettomaksi käyneiden käyttäjätunnusten jääminen voimaan, ovat yksi merkittävä riskitekijä. Tietoturvan heikoin lenkki on usein ihminen.

- Varmista, että prosessi käyttäjätunnusten ja pääsyn saamiseen on selkeä ja että olemassa olevat käyttäjätunnukset poistuvat henkilön siirtyessä muihin tehtäviin. Mikäli henkilö on ns. ulkoinen toimija, käytä aina vain määräajan voimassa olevia tunnuksia. Käytä monivaiheista tunnistautumista järjestelmiin, mikäli mahdollista.

- Varmista, että omalla ja kumppaneiden henkilöstöllä on hyvä perustason ymmärrys tietoturvasta.

5. Verkkojen valvomatta jättäminen antaa kyberhyökkääjälle mahdollisuuden puuhata vapaasti verkossa ja hakea ’pehmeitä kohtia’. Ilman asianmukaista verkonvalvontaa ei hyökkäyksiin pystytä reagoimaan ajoissa.

- Käytä sopivaa kumppania tai perusta oma palvelu, joka monitoroi automaattisesti verkon tapahtumia ja joka pystyy reagoimaan nopeasti mahdollisiin uhkatilanteisiin sekä pystyy jatkuvasti ylläpitämään ja kehittämään palveluympäristön turvallisuutta. Esimerkiksi laitelokien automaattinen seuranta voi olla ensimmäinen askel.

Vaikka tilanne saattaa vaikuttaa hankalalta, voidaan riskejä hallita melko tehokkaasti ottamalla huomioon ainakin yllä mainitut asiat, huolehtimalla verkkojen hyvästä dokumentaatiosta ja kääntymällä tarvittaessa ulkoisen kyberturva-asiantuntijan puoleen. Myös automaation hyödyntämisen mahdollisuuksiin on syytä perehtyä, sillä teknologia on tältä osin nykyään melko kehittynyttä ja mahdollista ottaa käyttöön pienemmillekin toimijoille.

Yllä kuvaamamme lista asioista ei ole välttämättä kattava ja siksi suosittelemme myös ulkopuolisen avun käyttämistä verkon tietoturvan kehittämiseen. Verkkojen auditointi ulkopuolisen asiantuntijan toimesta on tähän erittäin tehokas keino.

Lisätietoja OT-verkkojen kyberturvasta ja Emtelen ratkaisuista kriittisen infran tietoliikenteeseen saat asiantuntijoiltamme.

Tutustu myös FieldCom-tietoliikennepalveluumme sekä asiakaslupauksiimme.

Emtelen asiantuntijoiden yhteystiedot löydät osoitteesta emtele.com/yhteystiedot